Настройка Exchange Server 2016

Данная статья предназначена для тех, кто искал подробное и понятное руководство о том, как настроить Exchange Server 2016.

Подробно о том, как настроить Exchange Server 2019, вы можете, прочитать в моем руководстве “Настройка Exchange Server 2019”.

Мы будем рассматривать тот случай, когда у вас уже есть два сервера с установленной на них операционной системой Windows Server 2012 R2. Кроме того, на одном из серверов должна быть установлена роль Active Directory Domain Services, а на втором сервере установлен Exchange Server 2016.

Подробно о том, как установить Exchange Server 2016, вы можете прочитать в моем руководстве “Установка Exchange Server 2016 на Windows Server 2012 R2”. Узнать о том, как установить Active Directory Domain Services на Windows Server 2012 R2, вы можете, прочитав “Установка Active Directory Domain Services на Windows Server 2012 R2”.

Открываем панель управления Exchange Admin Center, которая находится по ссылке https://ru-msk-ex-01/ecp, где ru-msk-ex-01 - имя моего сервера Exchange. Соответственно, вам необходимо указать имя или IP-адрес вашего сервера.

Указываем имя пользователя и пароль учетной записи, обладающей правами администратора Exchange, и нажимаем на кнопку “Sign in”.

Добро пожаловать в “Exchange Administration Center”.

Можно приступать к работе с сервером Exchange.

Создадим базу данных для почтовых ящиков.

В разделе “Servers” выбираем подраздел “Databases” и нажимаем на кнопку “+”.

Далее необходимо указать имя для новой базы данных и выбрать сервер Exchange с ролью “Mailbox”.

Указываем имя базы данных и нажимаем на кнопку “Browse”.

Выбираем сервер Exchange с ролью “Mailbox” и нажимаем на кнопку “OK”.

Теперь необходимо указать в какой папке будет храниться база данных почтовых ящиков и ее логи.

Обратите внимание, вам нужно предварительно создать папки на сервере, в которых вы планируете хранить базу данных и ее логи. Кроме того, лучше хранить базу на диске, специально выделенном под эту задачу.

В поле “Database file path” указываем папку, в которой будет храниться база данных.

В поле “Log folder path” указываем папку, в которой будут храниться логи базы данных.

Ставим галочку “Mount this database” и нажимаем на кнопку “Save”.

Теперь необходимо перезапустить службу “Microsoft Exchange Information Store” на сервере Exchange.

Нажимаем на кнопку “OK”.

Открываем “Server Manager” на сервере с установленным Exchange Server 2016, затем нажимаем на кнопку “Tools” в правом верхнем углу экрана и выбираем “Services”.

Нажимаем правой кнопкой мыши на службу “Microsoft Exchange Information Store” и выбираем “Restart”.

Служба успешно перезапущена, и новая база данных готова к работе.

Далее в разделе “Servers” выбираем подраздел “Databases”, затем выбираем новую базу данных и нажимаем на нее два раза левой кнопкой мыши.

В разделе “Limits” можно настроить время хранения удаленных почтовых ящиков и писем.

Указываем необходимые значения и нажимаем на кнопку “Save”.

Теперь создадим базу данных для общих папок.

В разделе “Servers” выбираем подраздел “Databases” и нажимаем на кнопку “+”.

Указываем имя для базы данных общих папок и нажимаем кнопку “Browse”.

Выбираем сервер Exchange с ролью “Mailbox” и нажимаем на кнопку “OK”.

Теперь необходимо указать в какой папке будет храниться база данных для общих папок и ее логи. Обратите внимание, вам нужно предварительно создать папки на сервере, в которых вы планируете хранить базу данных и ее логи. Кроме того, лучше хранить базу на диске, специально выделенном под эту задачу.

В поле “Database file path” указываем папку, в которой будет храниться база данных.

В поле “Log folder path” указываем папку, в которой будут храниться логи базы данных.

Ставим галочку “Mount this database” и нажимаем на кнопку “Save”.

Теперь необходимо перезапустить службу “Microsoft Exchange Information Store” на сервере Exchange.

Нажимаем на кнопку “OK”.

Возвращаемся в “Server Manager” на сервере с установленным Exchange Server 2016, нажимаем на кнопку “Tools” в правом верхнем углу экрана и выбираем “Services”.

Нажимаем правой кнопкой мыши на службу “Microsoft Exchange Information Store” и выбираем “Restart”.

Служба успешно перезапущена, и новая база данных готова к работе.

Далее переходим в раздел “Public Folders”.

В разделе “Public Folders” выбираем подраздел “Public Folder Mailboxes” и нажимаем на кнопку “+”.

Указываем имя для почтового ящика общих папок и в разделе “Mailbox database” нажимаем на кнопку “Browse”.

Выбираем базу данных для общих папок и нажимаем на кнопку “OK”.

В разделе “Organization unit” можно ничего не менять.

Нажимаем на кнопку “Save”.

После того как почтовый ящик общих папок будет создан, он появится в подразделе “Public Folder Mailboxes”.

Теперь добавим доверенный домен.

В разделе “Mail Flow” выбираем подраздел “Accepted Domains” и нажимаем на кнопку “+”.

В поле “Name” и “Accepted Domain” указываем домен, который необходимо добавить в доверенные, затем выбираем “Authoritative Domain: E-mail is delivered only to valid recipients in this Exchange organization”.

Нажимаем на кнопку “Save”.

После того как домен будет добавлен в доверенные, он появится в разделе “Accepted Domains”.

Теперь необходимо создать политику по формированию почтовых адресов.

В разделе “Mail Flow” выбираем подраздел “Email Address Policies” и нажимаем на кнопку “+”.

Далее необходимо указать имя для новой политики и выбрать на кого она будет применяться, а затем определить, как будут формироваться почтовые адреса в вашей организации.

В данном руководстве почтовые адреса будут формироваться на основе “Alias”.

Указываем имя для политики по формированию почтовых адресов и нажимаем кнопку “+”.

Указываем основной домен и выбираем “[email protected]”.

Нажимаем на кнопку “Save”.

Теперь добавим второй домен, для того чтобы у пользователей была возможность принимать почту и по второму доменному имени.

Нажимаем на кнопку “+”.

Указываем второй домен и выбираем “[email protected]”.

Нажимаем кнопку “Save”.

После того как вы определили, как будут формироваться почтовые адреса в вашей организации, нажимаем на кнопку “Save”.

Обратите внимание на предупреждение. Для того чтобы политика вступила в силу необходимо нажать на кнопку “Apply” в подразделе “E-mail Address Policies”.

После того как политика будет добавлена, она появится в подразделе “E-mail Address Policies” со статусом “Unapplied”.

Для применения политики необходимо выбрать ее и нажать на кнопку “Apply”.

Далее появится предупреждение о том, что применение политики может занять продолжительное время, и вы не сможете выполнять другие задачи во время применения политики.

Нажимаем на кнопку “Yes”.

Политика по формированию почтовых адресов успешно применилась.

Нажимаем на кнопку “Close”.

После того как политика будет применена, она появится в подразделе “E-mail Address Policies” со статусом “Applied”.

Теперь необходимо создать коннектор отправки: для возможности отправлять почту за пределы организации.

В разделе “Mail Flow” выбираем подраздел “Send Connectors” и нажимаем на кнопку “+”.

Указываем имя для нового коннектора отправки и в разделе “Type” выбираем “Internet”.

Нажимаем на кнопку “Next”.

В данном примере отправка почты будет осуществляться согласно записям MX.

Выбираем “MX record associated with recipient domain” и нажимаем на кнопку “Next”.

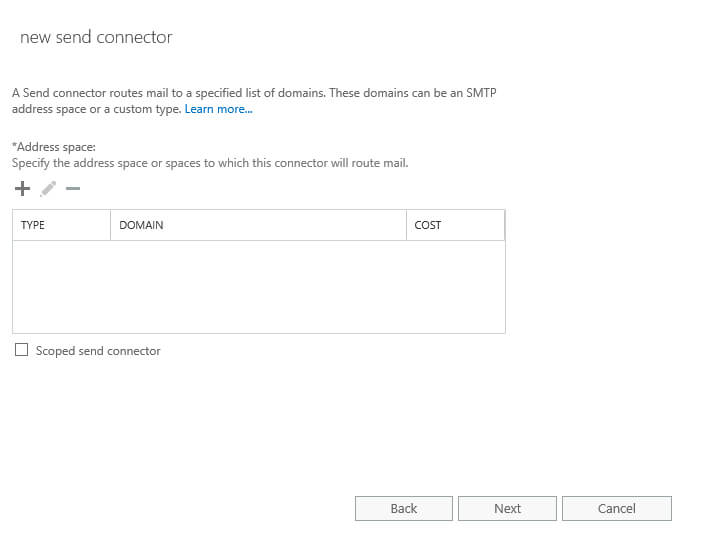

Далее необходимо указать для каких доменов будет работать новый коннектор.

Нажимаем на кнопку “+”.

В поле “Full Qualified Domain Name (FQDN)” указываем “*”. Таким образом, новый коннектор отправки будет обрабатывать все домены кроме вашего.

Нажимаем на кнопку “OK”.

После того как вы указали для каких доменов будет работать новый коннектор, нажимаем на кнопку “Next”.

Далее нужно указать на каком сервере Exchange будет создан коннектор отправки.

Нажимаем на кнопку “+”.

Выбираем сервер Exchange, на котором будет создан коннектор отправки, и нажимаем на кнопку “OK”.

Все готово для создания коннектора отправки.

Нажимаем на кнопку “Finish”.

Далее в разделе “Mail Flow” выбираем подраздел “Send Connectors”, затем выбираем новый коннектор отправки и нажимаем на него два раза левой кнопкой мыши.

В разделе “General” в меню “Maximum send message size (MB)” вы можете настроить максимально допустимый размер почтовых вложений для отправки.

Далее в разделе “Scoping” в поле “Specify the FQDN this connector will provide in response to HELO or EHLO” указываем имя, по которому ваш почтовый сервер доступен из сети Интернет.

Нажимаем на кнопку “Save”.

Теперь посмотрим настройки транспорта.

В разделе “Mail Flow” выбираем подраздел “Send Connectors”. Затем нажимаем на кнопку “…” и выбираем “Organization transport settings”.

В разделе “Limits” можно настроить максимально допустимый размер почтовых вложений для отправки и приема.

Указываем необходимые значения и нажимаем на кнопку “Save”.

Теперь необходимо указать лицензионный ключ Exchange Server 2016.

В разделе “Servers” выбираем подраздел “Servers” и нажимаем на кнопку “Edit” (Карандаш).

В разделе “General” указываем лицензионный ключ Exchange Server 2016 и нажимаем на кнопку “Save”.

Теперь необходимо настроить записи DNS для домена. Для этого необходимо открыть веб-браузер и перейти в панель управления внешними записями DNS для вашего домена.

В этом руководстве для управления внешними записями DNS для домена используется “cPanel”.

Укажите полученный при покупке хостинга логин и пароль.

В разделе “Домены” необходимо выбрать пункт “Расширенный редактор DNS-зон”.

Выбираем домен, для которого необходимо настроить записи DNS.

Добавим A-запись.

В поле “Имя” указываем “mail”.

В поле “TTL” указываем “14400”.

В поле “Тип” выбираем “A”.

В поле “Адрес” указываем IP-адрес, по которому ваш почтовый сервер доступен из сети Интернет и нажимаем на кнопку “Добавить запись”.

Добавим еще одну A-запись.

В поле “Имя” указываем “autodiscover”.

В поле “TTL” указываем “14400”.

В поле “Тип” выбираем “A”.

В поле “Адрес” указываем IP-адрес, по которому ваш почтовый сервер доступен из сети Интернет и нажимаем на кнопку “Добавить запись”.

Добавим еще одну A-запись.

В поле “Имя” указываем “mx01”.

В поле “TTL” указываем “14400”.

В поле “Тип” выбираем “A”.

В поле “Адрес” указываем IP-адрес, по которому ваш почтовый сервер доступен из сети Интернет и нажимаем на кнопку “Добавить запись”.

Далее нужно прописать MX-записи в панели управления хостинга.

Возвращаемся в панель управления хостингом.

В разделе “Почта” необходимо выбрать пункт “Запись MX”.

Далее в поле домен необходимо указать домен для которого будут настраиваться записи MX. Затем в пункте “Маршрутизация электронной почты” нужно выбрать “Удаленный Mail Exchanger” и нажать на кнопку “Изменить”.

Теперь удаляем все старые записи MX в разделе “Записи MX”.

Выбираем запись и нажимаем на кнопку “Удалить”.

В поле “Приоритет” указываем “1”.

В поле “Назначение” указываем ранее созданную A-запись с именем “mx01” и нажимаем на кнопку “Add New Record”.

Далее вам нужно сделать запрос вашему Интернет-провайдеру на создание PTR-записи для вашего внешнего IP-адреса, по которому ваш почтовый сервер доступен из сети Интернет. Это необходимо для того, чтобы ваш IP-адрес преобразовывался в имя. В данном примере IP 188.244.46.91 преобразовывался в имя mail.vmkh.org.

Теперь нужно создать SPF (Sender Policy Framework) и прописать ее значение в TXT-запись.

Благодаря SPF можно проверить, не подделан ли домен отправителя. SPF позволяет указать список серверов способных отправлять почтовые сообщения от имени вашего домена.

Получить параметры для записи SPF можно с помощью SPF Wizard.

Пример SPF: v=spf1 mx ptr:mail.vmkh.org mx:mx01.vmkh.org ip4:188.244.46.91 -all

Возвращаемся в раздел “Расширенный редактор DNS-зон”.

В разделе “Домены” необходимо выбрать пункт “Расширенный редактор DNS-зон”.

Далее в поле домен необходимо указать домен для которого будут настраиваться A-записи.

Добавляем TXT-запись.

В поле “Имя” указываем домен.

В поле “TTL” указываем “14400”.

В поле “Тип” выбираем “TXT”.

В поле “Данные TXT” указываем параметры SPF, полученные с помощью SPF Wizard и нажимаем на кнопку “Добавить запись”.

Теперь необходимо прописать A-запись на внутреннем сервере DNS.

Открываем “Server Manager” на котроллере домена, затем нажимаем на кнопку “Tools” в правом верхнем углу экрана и выбираем “DNS”.

В разделе “Forward Lookup Zones” выбираем основной домен и нажимаем на него правой кнопкой мыши, затем выбираем “New Host (A or AAAA)”.

В поле “Name (uses parent domain name if blank)” указываем “Mail”.

В поле “IP address” указываем IP-адрес сервера, на котором установлен Exchange Server 2016 и нажимаем на кнопку “Add Host”.

A-запись успешно добавлена.

Нажимаем на кнопку “OK”.

После того как A-запись будет добавлена, она появится в списке с остальными записями.

Для дальнейшей настройки понадобится центр сертификации.

В данном руководстве роль “Active Directory Certificate Services” будет установлена на контроллер домена.

Возвращаемся в “Server Manager” на котроллере домена, затем нажимаем на кнопку “Manage” в правом верхнем углу экрана и выбираем “Add Roles and Features”.

Нажимаем на кнопку “Next”.

Выбираем тип установки “Role-based or feature-based installation” и нажимаем на кнопку “Next”.

Далее выбираем сервер, на который будет производится установка роли.

Нажимаем на кнопку “Next”.

Выбираем роль Active Directory Certificate Services.

На следующем этапе “Мастер установки ролей” предупредит, что для установки роли Active Directory Certificate Services нужно установить несколько компонентов.

Нажимаем на кнопку “Add Features”.

Нажимаем на кнопку “Next”.

На этапе добавления компонентов оставляем все значения по умолчанию.

Нажимаем на кнопку “Next”.

Далее “Мастер установки ролей” предлагает ознакомиться с дополнительной информацией касательно роли Active Directory Certificate Services.

Нажимаем на кнопку “Next”.

Теперь нужно выбрать необходимые сервисы.

Выбираем “Certification Authority Web Enrollment”.

На следующем этапе “Мастер установки ролей” предупредит, что для установки Certification Authority Web Enrollment нужно установить несколько компонентов.

Нажимаем на кнопку “Add Features”.

Далее выбираем “Online Responder”.

“Мастер установки ролей” предупредит, что для установки Online Responder нужно установить несколько компонентов.

Нажимаем на кнопку “Add Features”.

После того как все необходимые сервисы будут выбраны нажимаем на кнопку “Next”.

На следующем этапе “Мастер установки ролей” предупредит, что для работы роли “Active Directory Certificate Services” будет дополнительно установлена роль веб-сервера “Internet Information Services”.

На этапе добавления компонентов оставляем все значения по умолчанию.

Нажимаем на кнопку “Next”.

Для того чтобы начать установку выбранной роли нажимаем на кнопку “Install”.

Началась установка выбранной роли и необходимых для нее компонентов.

Установка роли “Active Directory Domain Services” завершена.

Нажимаем на кнопку “Close”.

Теперь необходимо перезагрузить сервер.

На клавиатуре нажимаем сочетание клавиш “Win” и “x”, в открывшемся меню выбираем “Shut down or sign out”, затем “Restart”.

Далее сервер начнет перезагружаться.

Теперь необходимо настроить роль.

Открываем “Server Manager”, в правом верхнем углу экрана нажимаем на фалжек и выбираем “Настройки”. Затем выбираем “Configure Active Directory Certificate Services on the destination server” для того, чтобы произвести настройки роли.

Нажимаем на кнопку “Next”.

Далее нужно выбрать сервисы, которые необходимо настроить.

Выбираем “Certification Authority”, “Certification Authority Web Enrollment” и “Online Responder” и нажимаем на кнопку “Next”.

Сервер является членом домена, поэтому выбираем “Enterprise CA” и нажимаем на кнопку “Next”.

Других серверов с ролью Active Directory Certificate Services в домене нет, поэтому выбираем “Root CA”, нажимаем на кнопку “Next”.

Далее необходимо создать новый закрытый ключ.

Выбираем “Create a new private key” и нажимаем на кнопку “Next”.

Далее можно выбрать настройки криптографии.

Оставляем настройки без изменений и нажимаем на кнопку “Next”.

Указываем имя для нового центра сертификации и нажимаем на кнопку “Next”.

Теперь выбираем срок действия сертификата и нажимаем на кнопку “Next”.

Далее можно указать, где будет храниться база данных сертификатов и ее логи.

Оставляем настройки без изменений и нажимаем на кнопку “Next”.

Все готово к настройке роли.

Нажимаем на кнопку “Configure”.

Настройка роли Active Directory Certificate Services успешно завершена.

Нажимаем на кнопку “Close”.

Теперь необходимо включить функцию SAN (Subject Alternative Name) на сервере центра сертификации. Данная функция пригодится при публикации сервиса “Autodiscover”.

На сервере центра сертификации, на “Панели задач” нажимаем правой кнопкой мыши на “Windows PowerShell” и выбираем “Run as administrator”.

Включаем функцию SAN с помощью команды:

certutil -setreg policy\EditFlags +EDITF_ATTRIBUTESUBJECTALTNAME2

Теперь необходимо перезапустить службу “CertSvc”.

Останавливаем службу “CertSvc” с помощью команды:

net stop certsvc

Запускаем службу “CertSvc” с помощью команды:

net start certsvc

Служба “CertSvc” успешно перезапущена.

Теперь сделаем запрос на создание нового сертификата Exchange.

Возвращаемся в панель управления Exchange Admin Center.

В разделе “Servers” выбираем подраздел “Certificates” и нажимаем на кнопку “+”.

Выбираем “Create a request for a certificate from a certification authority” и нажимаем на кнопку “Next”.

Указываем имя для нового сертификата и нажимаем на кнопку “Next”.

Далее оставляем настройки без изменений и нажимаем на кнопку “Next”.

Теперь нужно указать сервер Exchange, на котором будет хранится запрос сертификата.

Нажимаем на кнопку “Browse”.

Выбираем сервер Exchange, на котором будет хранится запрос сертификата, и нажимаем на кнопку “OK”.

После того как сервер Exchange будет указан, нажимаем на кнопку “Next”.

Теперь нужно указать доменные имена, которые необходимо включить в сертификат для всех типов доступа.

Выбираем “Outlook Web App (when accessed from the Internet)” и нажимаем на кнопку “Edit” (Карандаш).

Указываем имя, по которому ваш почтовый сервер доступен из сети Интернет для типа доступа “Outlook Web App”, и нажимаем на кнопку “OK”.

Выбираем OAB (when accessed from the Internet)” и нажимаем на кнопку “Edit” (Карандаш).

Указываем имя, по которому ваш почтовый сервер доступен из сети Интернет для типа доступа “OAB”, и нажимаем на кнопку “OK”.

Выбираем “Exchange Web Services (when accessed from the Internet)” и нажимаем на кнопку “Edit” (Карандаш).

Указываем имя, по которому ваш почтовый сервер доступен из сети Интернет для типа доступа “Exchange Web Services”, и нажимаем на кнопку “OK”.

Выбираем “Exchange ActiveSync (when accessed from the Internet)” и нажимаем на кнопку “Edit” (Карандаш).

Указываем имя, по которому ваш почтовый сервер доступен из сети Интернет для типа доступа “Exchange ActiveSync”, и нажимаем на кнопку “OK”.

Выбираем “POP” и нажимаем на кнопку “Edit” (Карандаш).

Указываем имя, по которому ваш почтовый сервер доступен из сети Интернет для типа доступа “POP”, и нажимаем на кнопку “OK”.

Выбираем “IMAP” и нажимаем на кнопку “Edit” (Карандаш).

Указываем имя, по которому ваш почтовый сервер доступен из сети Интернет для типа доступа “IMAP”, и нажимаем на кнопку “OK”.

Выбираем “Outlook Anywhere” и нажимаем на кнопку “Edit” (Карандаш).

Указываем имя, по которому ваш почтовый сервер доступен из сети Интернет для типа доступа “Outlook Anywhere”, и нажимаем на кнопку “OK”. Затем нажимаем на кнопку “Next”.

Далее будет представлен список доменов, которые будут включены в сертификат.

Нажимаем на кнопку “Next”.

Далее необходимо указать название организации, департамент и географическое расположение компании.

В данном руководстве рассматривается организация, которая находится в России, в городе Москве.

Указываем необходимую информацию и нажимаем на кнопку “Next”.

Теперь необходимо указать папку, куда будет сохранен запрос на сертификат Exchange.

В данном руководстве запрос на сертификат будет сохранен на локальный диск “C” на сервере Exchange.

Указываем, куда будет сохранен запрос на сертификат Exchange, и нажимаем на кнопку “Finish”.

После того как запрос на сертификат будет создан, он появится в подразделе “Certificates” со статусом “Pending request”.

Теперь необходимо подтвердить сертификат Exchange в центре сертификации.

На сервере Exchange переходим по ссылке http://ru-msk-dc-01/certsrv, где ru-msk-dc-01 - имя моего сервера центра сертификации. Соответственно, вам необходимо указать имя вашего сервера.

Заходим под учетной записью с правами администратора и нажимаем на кнопку “OK”.

Теперь добавим адрес сервера сертификации в “Надежные узлы”.

Нажимаем на кнопку “Add”.

В поле “Add this website to the zone” указываем адрес сервера сертификации и нажимаем на кнопку “Add”.

Нажимаем на кнопку “Close”.

Теперь выбираем “Request a certificate”.

Далее выбираем “Advanced certificate request”.

Теперь выбираем “Submit a certificate request by using a base-64-encoded CMC or PKCS #10 file, or submit a renewal request by using a base-64-encoded PKCS #7 file”.

Далее открываем “Проводник” и переходим на локальный диск “C”, где был сохранен запрос на сертификат Exchange.

Нажимаем на файл запроса сертификата два раза левой кнопкой мыши.

Нажимаем на кнопку “More option”.

Выбираем “Notepad”.

Копируем содержимое файла запроса.

Далее вставляем содержимое файла запроса в поле “Saved Request”, затем в разделе “Certificate Template” выбираем “Web Server” и нажимаем на кнопку “Submit”.

В меню “Save” выбираем “Save as”.

Выбираем “DER encoded” и нажимаем на кнопку “Download certificate”.

Присваиваем имя и сохраняем сертификат Exchange в папку “Downloads”.

Нажимаем на кнопку “Save”.

Теперь необходимо загрузить сертификат центра сертификации.

Нажимаем на кнопку “Home” в правом верхнем углу экрана.

Выбираем “Download a CA certificate, certificate chain, or CRL”.

В разделе “Encoding method” выбираем “DER” и нажимаем на кнопку “Download CA certificate”.

В меню “Save” выбираем “Save as”.

Присваиваем имя и сохраняем сертификат центра сертификации в папку “Downloads”.

Нажимаем на кнопку “Save”.

Для того чтобы успешно подтвердить запрос на сертификат Exchange, необходимо импортировать сертификат центра сертификации в “Доверенные корневые центры сертификации” на сервере Exchange.

Нажимаем “Start”, указываем в строке поиска “mmc”.

Запускаем Microsoft Management Console.

Теперь добавим оснастку “Certificates”.

Далее в меню “File” выбираем “Add/Remove Snap-in”.

В разделе “Available snap-ins” выбираем “Certificates” и нажимаем на кнопку “Add”.

Далее выбираем “Computer account” и нажимаем на кнопку “Next”.

Выбираем “Local computer” и нажимаем на кнопку “Finish”.

Оснастка успешно добавлена.

Нажимаем на кнопку “OK”.

В разделе “Certificates (Local Computer)” выбираем подраздел “Trusted Root Certification Authorities”, затем нажимаем правой кнопкой мыши на подраздел “Certificates” и выбираем “All Tasks”, затем “Import”.

Нажимаем на кнопку “Next”.

Далее необходимо указать путь к сертификату центра сертификации.

Нажимаем на кнопку “Browse”.

Выбираем сертификат центра сертификации и нажимаем на кнопку “Open”.

После того как путь к сертификату центра сертификации будет указан, нажимаем на кнопку “Next”.

Далее оставляем настройки без изменений и нажимаем на кнопку “Next”.

Все готово для импорта сертификата в “Trusted Root Certification Authorities”.

Нажимаем на кнопку “Finish”.

Сертификат центра сертификации успешно импортирован.

Нажимаем на кнопку “OK”.

Возвращаемся в панель управления Exchange Admin Center.

В разделе “Servers” выбираем подраздел “Certificates”. Затем выбираем новый сертификат Exchange и справа нажимаем на кнопку “Complete”.

Далее необходимо указать путь к сертификату Exchange.

Указываем путь к сертификату Exchange и нажимаем на кнопку “OK”.

После того как сертификат будет подтвержден, он появится в подразделе “Certificates” со статусом “Valid”.

Теперь необходимо назначить новый сертификат Exchange для сервисов SMTP и IIS.

Выбираем новый сертификат и нажимаем на него два раза левой кнопкой мыши.

В разделе “Services” ставим галочки на “SMTP”, “IMAP”, “POP” и “IIS”, затем нажимаем на кнопку “Save”.

Далее появится предупреждение о необходимости перезаписать существующий сертификат для SMTP.

Нажимаем на кнопку “Yes”.

После того как сертификат Exchange будет назначен сервисам, у него обновится список сервисов в поле “Assigned to services”.

Теперь посмотрим настройки Outlook Web App.

В разделе “Servers” выбираем подраздел “Virtual Directories” и выбираем виртуальную папку “owa (Default Web Site)”, а затем нажимаем на нее два раза левой кнопкой мыши.

В разделе “General” в поле “External URL” указываем имя, по которому ваш почтовый сервер доступен из сети Интернет, а также указываем “/owa”.

Теперь настроим авторизацию пользователей по логину без необходимости указывать домен.

В разделе “Authentication” в разделе “Use forms-based authentication” выбираем “User name only”.

Далее необходимо выбрать основной домен, нажимаем на кнопку “Browse”.

Выбираем основной домен и нажимаем на кнопку “OK”.

После того как домен будет указан, нажимаем на кнопку “Save”.

Далее появится предупреждение о необходимости перезапустить IIS.

Перезапуск IIS будет выполнен позже.

Нажимаем на кнопку “OK”.

Теперь пропишем адрес, по которому ваш почтовый сервер доступен из сети Интернет в конфигурацию сервера Exchange.

В разделе “Servers” выбираем подраздел “Virtual Directories” и выбираем виртуальную папку “ecp (Default Web Site)”, а затем нажимаем на нее два раза левой кнопкой мыши.

В разделе “General” в поле “External URL” указываем имя, по которому ваш почтовый сервер доступен из сети Интернет, а также указываем “/ecp”.

Нажимаем на кнопку “Save”.

В разделе “Servers” выбираем подраздел “Virtual Directories” и выбираем виртуальную папку “EWS (Default Web Site)”, а затем нажимаем на нее два раза левой кнопкой мыши.

В разделе “General” в поле “External URL” указываем имя, по которому ваш почтовый сервер доступен из сети Интернет, а также указываем “/EWS/Exchange.asmx”.

Нажимаем на кнопку “Save”.

В разделе “Servers” выбираем подраздел “Virtual Directories” и выбираем виртуальную папку “mapi (Default Web Site)”, а затем нажимаем на нее два раза левой кнопкой мыши.

В разделе “General” в поле “External URL” указываем имя, по которому ваш почтовый сервер доступен из сети Интернет, а также указываем “/mapi”.

Нажимаем на кнопку “Save”.

В разделе “Servers” выбираем подраздел “Virtual Directories” и выбираем виртуальную папку “Microsoft-Server-ActiveSync (Default Web Site)”, а затем нажимаем на нее два раза левой кнопкой мыши.

В разделе “General” в поле “External URL” указываем имя, по которому ваш почтовый сервер доступен из сети Интернет, а также указываем “/Microsoft-Server-ActiveSync”.

Нажимаем на кнопку “Save”.

В разделе “Servers” выбираем подраздел “Virtual Directories” и выбираем виртуальную папку “OAB (Default Web Site)”, а затем нажимаем на нее два раза левой кнопкой мыши.

В разделе “General” в поле “External URL” указываем имя, по которому ваш почтовый сервер доступен из сети Интернет, а также указываем “/OAB”.

Нажимаем на кнопку “Save”.

В разделе “Servers” выбираем подраздел “Virtual Directories” и выбираем виртуальную папку “PowerShell (Default Web Site)”, а затем нажимаем на нее два раза левой кнопкой мыши.

В разделе “General” в поле “External URL” указываем имя, по которому ваш почтовый сервер доступен из сети Интернет, а также указываем “/powershell”.

Нажимаем на кнопку “Save”.

Теперь настроим сервис “Outlook Anywhere”. Данный сервис служит для подключения к серверу Exchange через Интернет при помощи “Outlook”.

В разделе “Servers” выбираем подраздел “Servers”, выбираем сервер Exchange и нажимаем на нем два раза левой кнопкой мыши.

Далее в поле “Specify the external host name such as contoso.com that users will use to connect to your organization” указываем имя, по которому ваш почтовый сервер доступен из сети Интернет. Затем в меню “Specify the authentication method for external clients to use when connecting to your organization” выбираем “NTLM” и снимаем галочку “Allow SSL offloading”.

Нажимаем на кнопку “Save”.

Обратите внимание на предупрежение.

Нажимаем на кнопку “OK”.

Теперь перезапустим IIS.

На сервере Exchange, на “Панели задач” выбираем “Windows PowerShell” и после нажатия правой кнопки мыши нажимаем “Run as administrator”.

Перезапускаем IIS с помощью команды:

iisreset /noforce

IIS успешно перезапущен.

Теперь настроим возможность принимать почту.

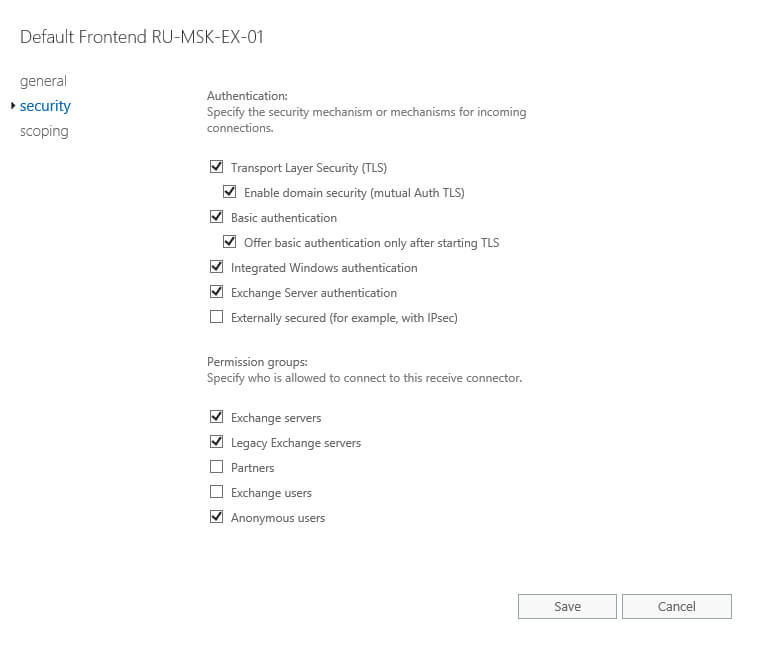

В разделе “Mail Flow” выбираем подраздел “Receive Connectors”, выбираем коннектор приема “Default Frontend RU-MSK-EX-01”, где ru-msk-ex-01 - имя моего сервера Exchange. Затем нажимаем на него два раза левой кнопкой мыши.

В разделе “General”, в поле “Maximum receive message size” вы можете настроить максимально допустимый размер почтовых вложений для приема.

В разделе “Security” проверяем наличие галочки на пункте “Anonymous users”.

Нажимаем на кнопку “Save”.

Теперь создадим нового пользователя с почтовым ящиком.

В разделе “Recipients” выбираем подраздел “Mailboxes” и нажимаем на кнопку “+”.

Теперь указываем alias, имя и фамилию для нового пользователя.

Затем нужно выбрать organization unit, в котором вы планируете создать нового пользователя.

Нажимаем на кнопку “Browse”.

Выбираем OU, в который необходимо поместить нового пользователя, и нажимаем на кнопку “OK”.

В поле “User logon name” указываем логин для нового пользователя.

Далее указываем надежный пароль и нажимаем на кнопку “More options”.

Теперь необходимо выбрать базу данных, в которой будет создан почтовый ящик для нового пользователя.

В разделе “Mailbox database” нажимаем на кнопку “Browse”.

Выбираем базу данных для почтовых ящиков и нажимаем на кнопку “OK”.

Все готово для создания пользователя с почтовым ящиком.

Нажимаем на кнопку “Save”.

После того как пользователь с почтовым ящиком будет создан, он появится в разделе “Mailboxes”.

Теперь необходимо импортировать сертификат Exchange в “Доверенные корневые центры сертификации” на все компьютеры в домене.

Переходим на контроллер домена, создаем папку и копируем в нее сертификат Exchange.

В данном руководстве сертификат был скопирован в папку “ExchangeCertificate” на диске “C”.

Возвращаемся “Server Manager” на котроллере домена, затем нажимаем на кнопку “Tools” в правом верхнем углу экрана и выбираем “Group Policy Management”.

Теперь создадим новую групповую политику для импорта сертификата в “Доверенные корневые центры сертификации” на все компьютеры в домене.

Нажимаем правой кнопкой мыши на имени домена и выбираем “Create a GPO in this domain, and Link it here”.

Указываем имя для новой групповой политики и нажимаем на кнопку “OK”.

Далее нажимаем на новую политику правой кнопкой мыши и выбираем “Edit”.

В редакторе групповой политики переходим в раздел “Computer Configuration”, затем в подраздел “Windows Settings”, далее находим раздел “Security Settings” и выбираем “Public Key Policies”, теперь нажимаем правой кнопкой мыши на “Trusted Root Certification Authorities” и выбираем “Import”.

Нажимаем на кнопку “Next”.

Далее необходимо указать путь к сертификату Exchange.

Нажимаем на кнопку “Browse”.

Переходим в папку с сертификатом Exchange и нажимаем на кнопку “Open”.

После того как путь к сертификату, указан нажимаем на кнопку “Next”.

Далее оставляем настройки без изменений и нажимаем на кнопку “Next”.

Все готово для импорта сертификата в “Trusted Root Certification Authorities” для всех компьютеров в домене.

Нажимаем на кнопку “Finish”.

Сертификат Exchange успешно импортирован в настройки групповой политики.

Нажимаем на кнопку “OK”.

После того как сертификат будет импортирован в настройки групповой политики, он появится в разделе “Trusted Root Certification Authorities”.

Теперь на все компьютеры, которые попадают под действие данной политики, будет импортирован сертификат Exchange.

Теперь необходимо перезагрузить почтовый сервер.

Возвращаемся на сервер с установленным Exchange Server 2016.

На клавиатуре нажимаем сочетание клавиш “Win” и “x”, в открывшемся меню выбираем “Shut down or sign out”, затем “Restart”.

Мои курсы

🎓 Погрузитесь в мои обширные курсы по информационным технологиям, разработанные как для энтузиастов, так и для профессионалов. Независимо от того, хотите ли вы освоить Docker, покорить Kubernetes или углубить свои навыки в области DevOps, мои курсы предлагают структурированный путь к повышению вашего технического мастерства.

Мои услуги

💼 Загляните в мой каталог услуг и узнайте, как мы можем сделать вашу технологическую жизнь лучше. Будь то повышение эффективности вашей IT-инфраструктуры, развитие вашей карьеры или расширение технологических горизонтов — я здесь, чтобы помочь вам достичь ваших целей. От DevOps-трансформаций до сборки игровых компьютеров — давайте сделаем ваши технологии непревзойденными!

Пополнить запасы моего кофе

💡 Telegram | Boost

💖 PayPal

🏆 Patreon

💎 GitHub

🥤 BuyMeaCoffee

🍪 Ko-fi

Подпишись

⭐ Telegram | Блог

🎬 YouTube

🐦 Twitter

🎨 Instagram

🐘 Mastodon

🧵 Threads

🎸 Facebook

🧊 Bluesky

🎥 TikTok

💻 LinkedIn

📣 daily.dev Squad

🧩 LeetCode

🐈 GitHub

Этот контент создан искусственным интеллектом?

Нет! Каждая статья — результат моей работы, наполненной страстью к Docker и десятилетиями опыта в IT. Я применяю ИИ для улучшения грамматики, чтобы обеспечить четкость технических деталей, однако все идеи, стратегии и рекомендации исключительно мои. Этот метод иногда может вызывать срабатывание детекторов ИИ, но можете быть уверены, что вся представленная информация и опыт — подлинно мои.